Le Département de la Justice des États-Unis, en collaboration avec le Royaume-Uni et d’autres alliés internationaux dont le Canada, a annoncé une opération qui a perturbé le groupe de rançongiciels LockBit. Ces derniers sont un des collectifs les plus actifs dans ce domaine. Ce groupe a visé plus de 2 000 victimes, collecté des paiements de rançon dépassant 120 millions de dollars et exigé des rançons totalisant plusieurs centaines de millions de dollars.

L’opération de démantèlement nommée «Opération Cronos» a entraîné l’arrestation et l’inculpation de certains membres du groupe, ainsi qu’un accès sans précédent aux systèmes de LockBit. En conséquence, les autorités ont saisi plusieurs serveurs du groupe, du code source, arrêté deux de ses membres et gelé 200 comptes de cryptomonnaie.

Les États-Unis ont inculpé les ressortissants russes Artur Sungatov et Ivan Kondratyev, pour avoir déployé le rançongiciel LockBit contre de nombreuses victimes aux États-Unis.

Ironiquement, il semblerait que LockBit ait tardé à corriger certaines vulnérabilités logicielles sur ses serveurs, ce qui a permis aux autorités de les prendre par surprise. De plus, il apparaît que les criminels ne supprimaient pas les données des victimes, même après le paiement des rançons. Des criminels malhonnêtes ? Est-ce vraiment étonnant ?

LockBit, c’est quoi ?

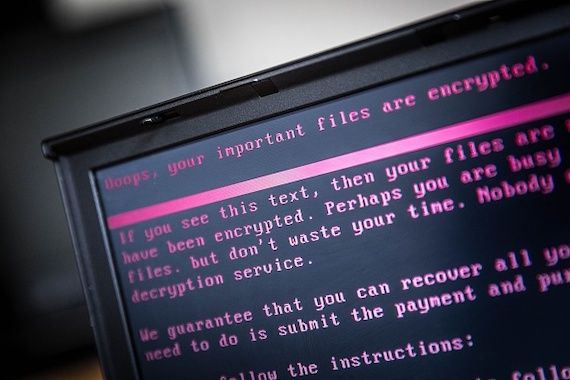

LockBit est un groupe de cybercriminels reconnu pour ses attaques par rançongiciel visant des entreprises à l’échelle mondiale. Ce groupe propose des rançongiciels en tant que service (RaaS) et fournit à ses affiliés les outils nécessaires pour orchestrer des attaques, crypter les données des victimes et réclamer des rançons en échange des clés de déchiffrement.

Les affiliés de LockBit sont des cybercriminels qui collaborent avec le fournisseur principal, LockBit, pour exécuter des attaques. Le groupe principal fournit le logiciel de rançongiciel et les outils nécessaires, tandis que les affiliés sont chargés de cibler et d’infiltrer les victimes, de déployer le rançongiciel et de négocier les paiements de rançon. En retour, les affiliés partagent une partie des profits générés par les paiements de rançon avec le groupe principal. Ce modèle de RaaS permet au groupe principal d’étendre sa portée et d’accroître ses profits tout en réduisant son exposition et ses risques. Cela fonctionne un peu comme un modèle de franchise, mais dans un contexte totalement illégal.

Pour illustrer le modèle des affiliés avec un exemple local, on peut citer l’exemple de Sébastien Vachon-Desjardins, un québécois de Gatineau condamné à 20 ans de prison

aux États-Unis pour des crimes liés au rançongiciel, lui ayant généré plus de 20 millions de dollars. Il était un affilié du groupe NetWalker, opérant selon le modèle RaaS similaire à LockBit. Ancien employé du gouvernement fédéral, Vachon-Desjardins a fait l’actualité en 2022 comme l’un des affiliés les plus productifs de NetWalker et surtout pour avoir été extradé aux États-Unis pour purger 20 ans de prison en Floride.

LockBit, un exemple de résilience face aux perturbations

Bien que perturbé par les forces de l’ordre en février dernier, LockBit a rapidement repris ses activités en quelques jours seulement. Il est à noter que, malgré leur statut de criminels, leur gestion de crise a été remarquable.

D’après les informations publiées par LockBit, une faille PHP non corrigée aurait vraisemblablement permis aux autorités d’accéder initialement à certains de leurs serveurs. Cependant, les serveurs de sauvegarde et d’autres serveurs n’utilisant pas PHP n’ont pas été affectés. La présence de sauvegardes et de bonnes pratiques en matière de disponibilité a facilité la reprise rapide des opérations. Leurs communications, bien que très arrogantes quant à l’efficacité des forces de l’ordre, ont été effectuées rapidement et se voulaient rassurantes pour leurs clients, les affiliés.

Il est important de préciser que la reprise rapide des activités de LockBit n’est en aucun cas une bonne nouvelle pour les personnes honnêtes. Malheureusement, leur vitesse de récupération révèle leur aptitude à surmonter les obstacles et leur gestion de la crise pourrait presque être citée en exemple.

Voici comment ils ont procédé :

1. Identification rapide du problème.

2. Mise en œuvre des actions nécessaires pour remédier à la situation.

3. Communication transparente de l’incident à leurs clients.

4. Utilisation des sauvegardes et des sites de reprise d’activité pour un redémarrage rapide de leurs opérations.

Nous savions déjà que LockBit était parmi les groupes les plus actifs en matière de rançongiciels en tant que service (RaaS). Aujourd’hui, nous voyons qu’ils sont aussi très résilients en tant qu’«entreprise». La suite de l’histoire nous dira si les forces de l’ordre sont tout aussi efficaces en tant qu’«attaquants». Seront-elles capables d’utiliser les fruits de la première «attaque» pour les secouer davantage dans un avenir proche ? C’est une affaire à suivre.

Pourquoi payer la rançon ?

Je me rappelle qu’en 2020, on prévoyait la baisse des activités des rançongiciels. Les analystes responsables des prédictions en cybersécurité prévoyaient que ces opérations seraient moins rentables étant donné la démocratisation des solutions de sauvegarde sécuritaires et robustes. Malheureusement, cette prédiction s’est avérée fausse. Les attaques de rançongiciel ont continué de croitre autant en fréquence qu’en sophistication. Encore trop d’organisations payent les rançons, ce qui en fait une activité profitable pour les criminels. Voici quelques-unes des raisons pour lesquelles les organisations continuent malheureusement de payer.

Solution de sauvegarde déficiente : Les victimes se rendent compte que les copies de sauvegarde ne sont pas utilisables, soit parce qu’elles ont été également chiffrées, soit parce qu’elles n’ont jamais fonctionné correctement.

Limiter l’impact sur la réputation : certaines organisations pensent à tort qu’en payant la rançon, elles pourront garder l’incident secret et passer rapidement à autre chose. C’est une erreur. Les criminels peuvent continuer à extorquer en menaçant de révéler la tentative de dissimulation. L’exemple d’Uber en 2016, qui a tenté de cacher un incident, a suscité beaucoup d’attention médiatique et a mené à des condamnations à la prison pour certains employés.

Coût du temps d’arrêt : Le temps d’arrêt dû à une attaque par rançongiciel peut entraîner des pertes financières importantes. Pour certaines organisations, payer la rançon peut être perçu comme un moyen de minimiser ces pertes en rétablissant rapidement les opérations. C’est une erreur. Les criminels ont probablement encore un accès dans vos systèmes et vont attendre quelque temps avant de venir vous imposer à nouveau.

Pression réglementaire, légale et financière : Les organisations soumises à des réglementations strictes ou des contrats sensibles concernant la protection des données peuvent se sentir obligées de payer la rançon pour éviter les amendes, la perte de clients ou les conséquences juridiques liées à la perte de données sensibles. Encore une fois, ce serait une erreur de ne pas divulguer, en plus d’être potentiellement une infraction par rapport à des lois et des réglementations qui peuvent rendre le paiement d’une rançon illégal dans certaines circonstances.

En conclusion, même avec un plan de reprise solide et des sauvegardes fiables, il est crucial de reconnaître qu’elles ne suffisent pas à prévenir l’exfiltration des données. Pour une protection efficace contre les attaques par rançongiciel, les organisations doivent adopter une stratégie de cybersécurité à plusieurs niveaux, englobant la prévention, la détection, la gestion de la crise et la reprise après sinistre. De plus, en cas de considération du paiement d’une rançon, il est essentiel de consulter un conseiller juridique avant de prendre une décision.